Работа с любой программой, уровня Photoshop всегда будет потенциально сложной. К тому же GIMP имеет необычный интерфейс. Но как только вы к нему привыкните, у вас не возникнет проблем с редактированием изображений. В этой статье мы рассмотрим как пользоваться gimp 2. Рассмотрим особенности программы и тонкости работы с ней.

1. Установите GIMP

Сначала вам нужно установить программу на свой компьютер. Программа кроссплатформенная и может работать не только в Linux, но и в Windows и MacOS. Вы можете найти установочные пакеты на официальном сайте или же установить gimp из репозиториев в Linux. Для установки в Ubuntu достаточно выполнить команду:

sudo apt install gimp

После установки программы вы можете запустить ее из главного меню вашей системы.

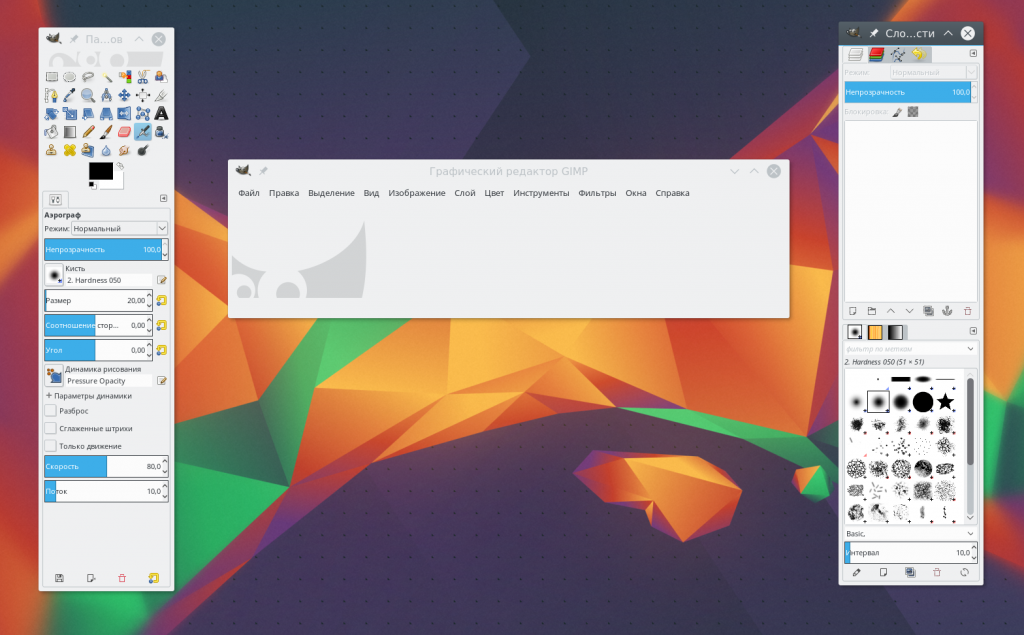

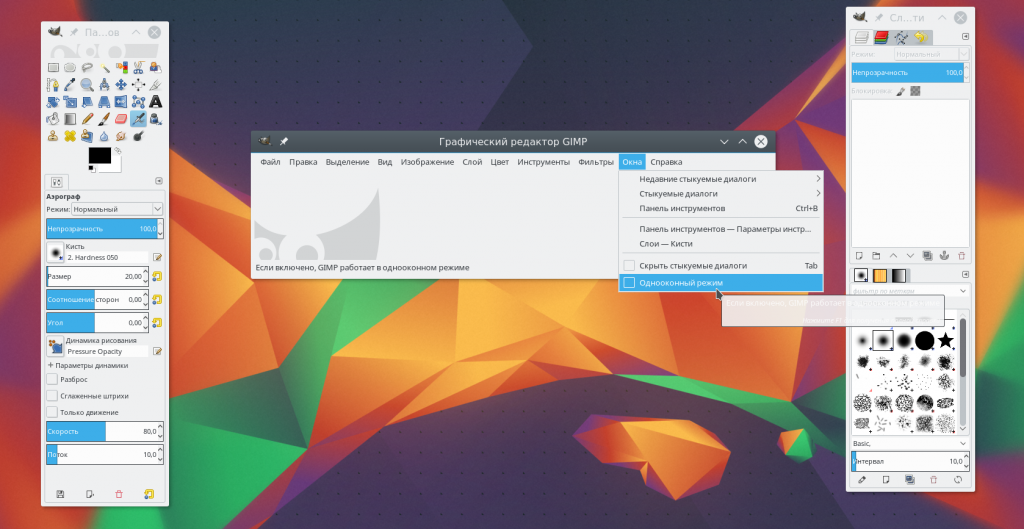

2. Настройте расположение окон

Когда вы в первый раз запустите программу, то заметите, что она немного отличается от большинства других программ. По умолчанию интерфейс состоит из трех окон: панель инструментов, рабочее окно и панель слоев. Вы можете их перемещать и располагать так, как вам нужно. Чтобы получить более привычный вид вы можете открыть меню Окна и выбрать пункт Одноконный режим:

3. Коррекция цветов

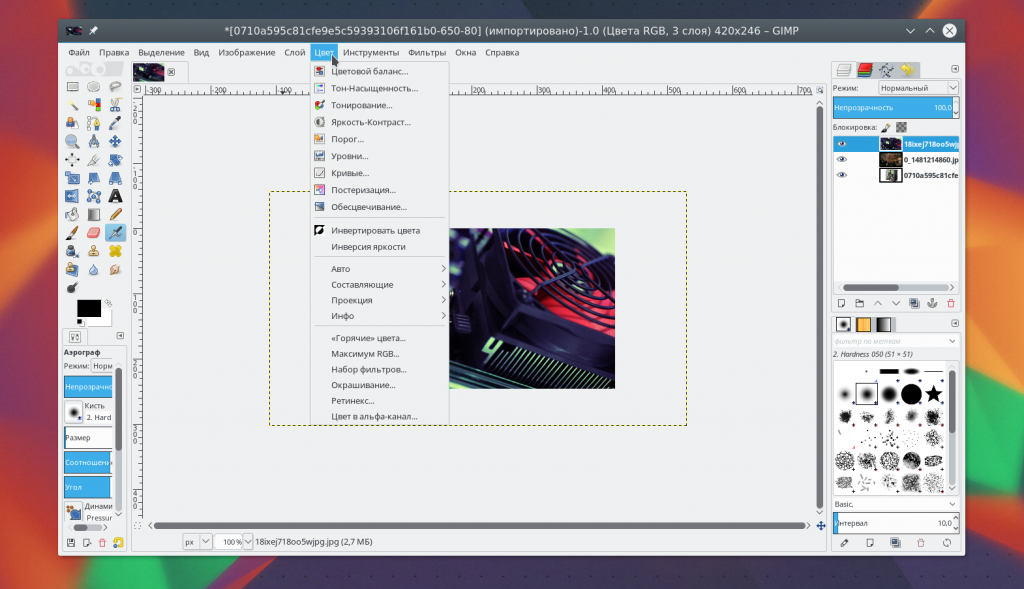

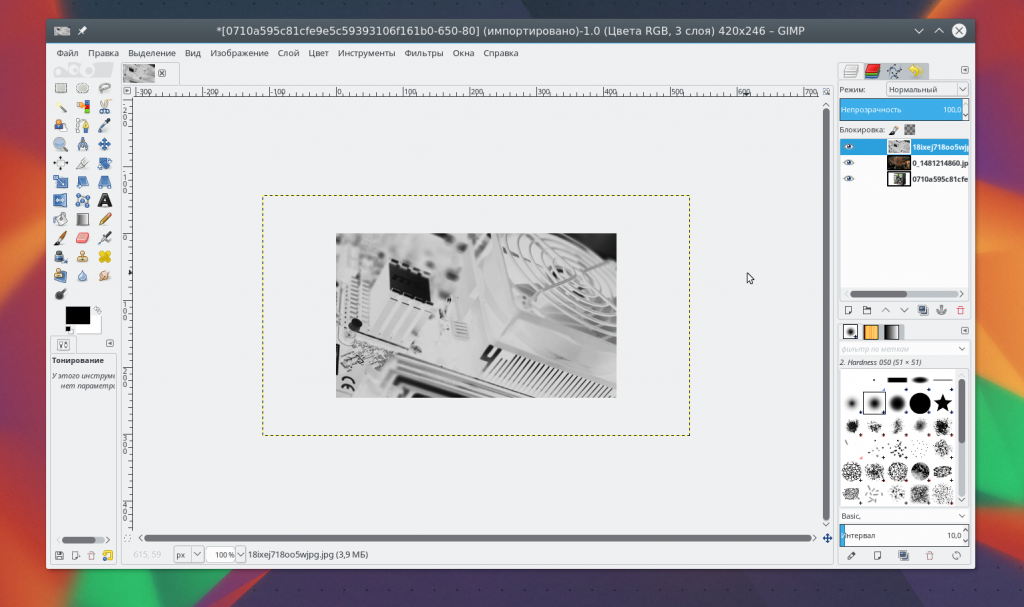

Редактор GIMP может быть использован для создания цифровых изображений с нуля, он имеет широкий набор инструментов для рисования оригинальных произведений. Но, скорее всего, вы захотите использовать программу для редактирования фотографий. Вы можете подправить цвета и оптимизировать их.

Откройте изображение, а затем используйте меню Цвета. Здесь нет автоматизированных инструментов, как в менее мощных редакторах. Вместо этого, вам доступный огромный набор возможностей, таких как корректировка цвета, насыщенности, контрастности, балансировки, и так далее:

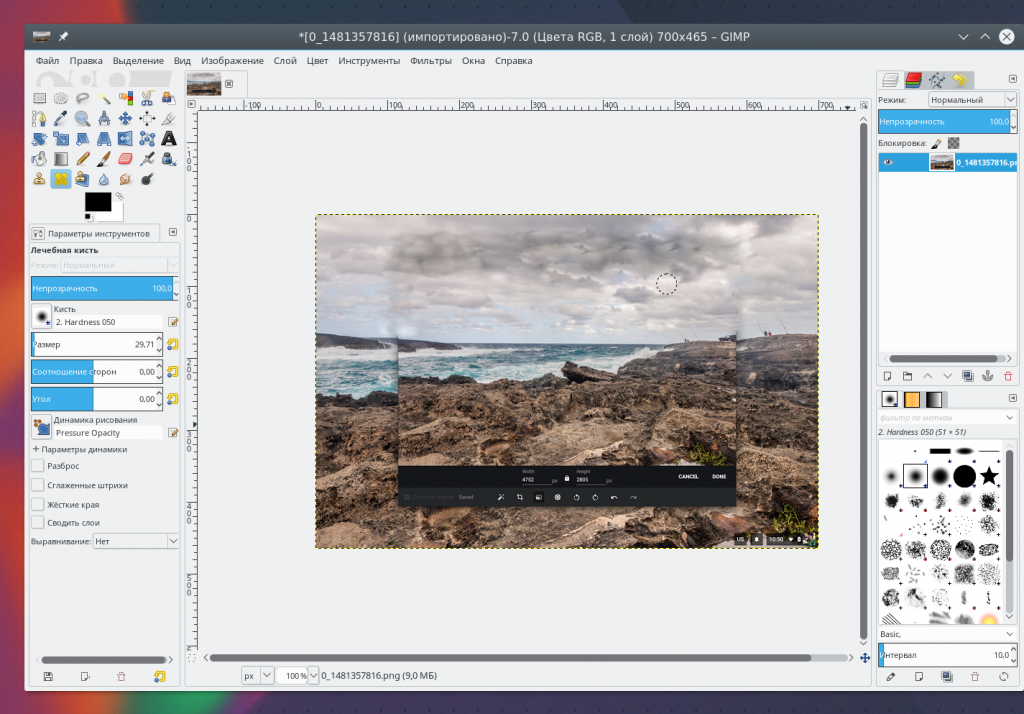

4. Исправление недостатков

Лечебная кисть GIMP может быть очень полезной для фотографов, поскольку редактирование в gimp один из важных моментов работы. Она выглядит как кусочек пластыря на панели инструментов и может использоваться для удаления различных нежелательных объектов из изображения, например, пятен, пятен на лицах, кусочков листьев, и всего что нужно устранить.

Вы можете установить масштаб, чтобы выбрать размер области, которую нужно исправлять. Выберите инструмент, затем зажмите Ctrl и выберите участок изображения, которым вы собираетесь закрашивать. Затем левой кнопкой мыши нажимайте по элементам, которые нужно удалить, они исчезнут.

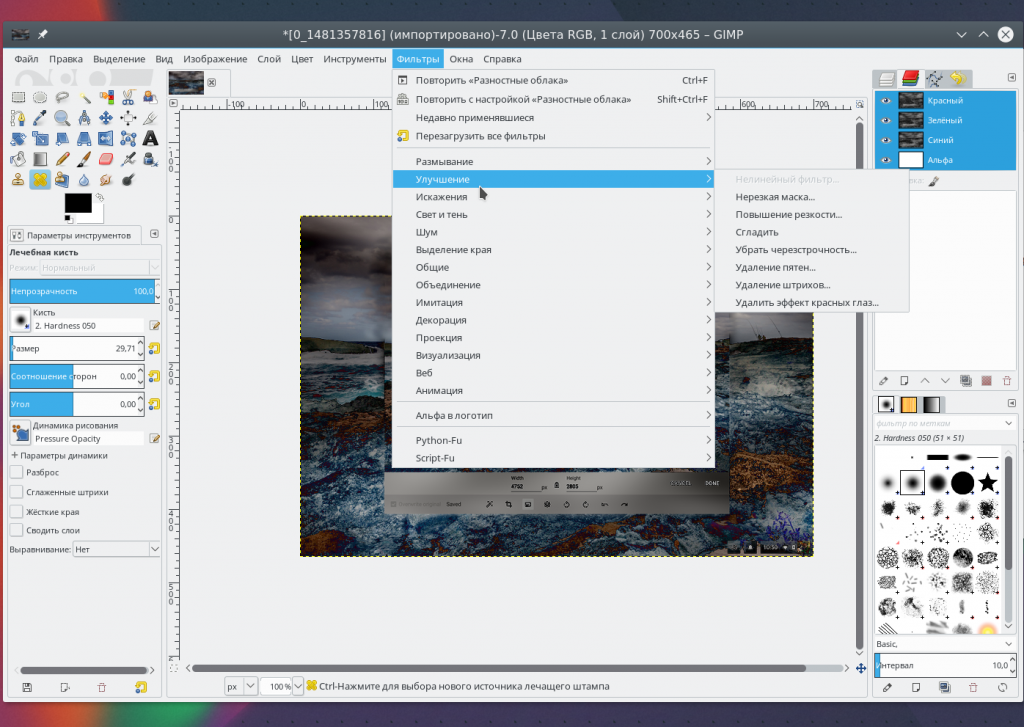

5. Применение фильтров

Один из самых быстрых и простых способов улучшить внешний вид изображения — это использовать множество фильтров, которые встроены в GIMP. В меню Фильтры вы найдете все что нужно, от добавления эффекта вспышки или линзы, до различных размытий и исправлений.

Вы можете поэкспериментировать, если что-то не получилось всегда можно использовать отмену. Нужно также отметить что эффекты можно применять к нескольким изображениям.

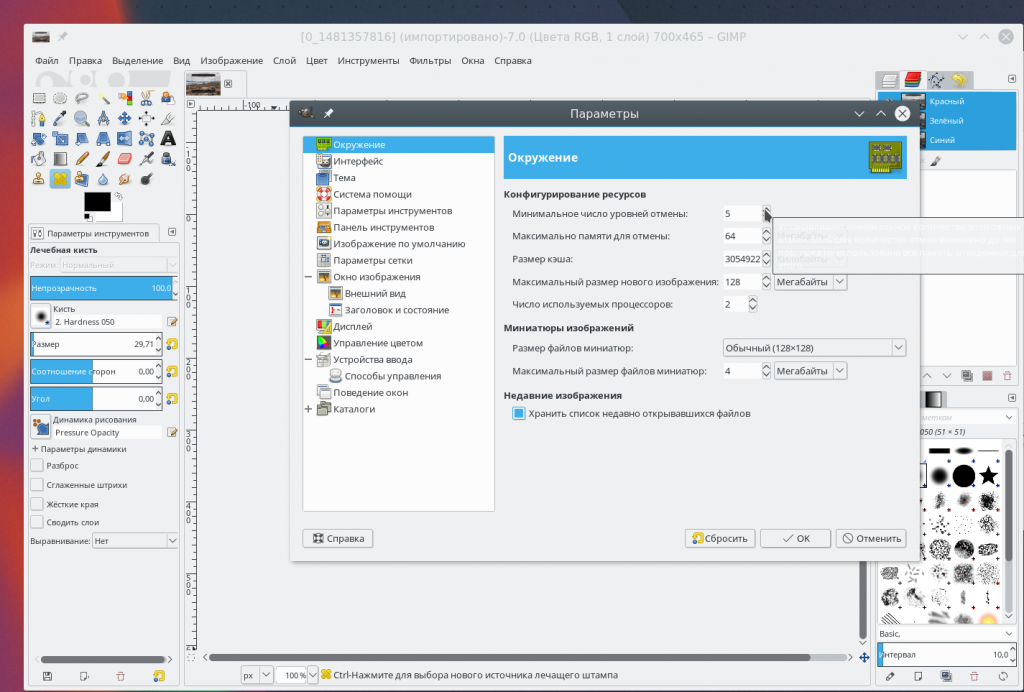

6. Настройка отмены

Если вы делаете много экспериментов со своим изображением, вы можете заметить что памяти отмены вам не хватает. Чтобы решить эту проблему вы можете настроить количество памяти, которое будет использоваться для отмены действий.

Откройте меню Правка, затем Параметры, здесь в разделе Окружение установите необходимые значения для пунктов Минимальное число уровней отмены и Максимально памяти для отмены. Здесь вы можете изменить и другие настройки программы. Настройте программу так, чтобы редактирование фотографий gimp было наиболее удобным:

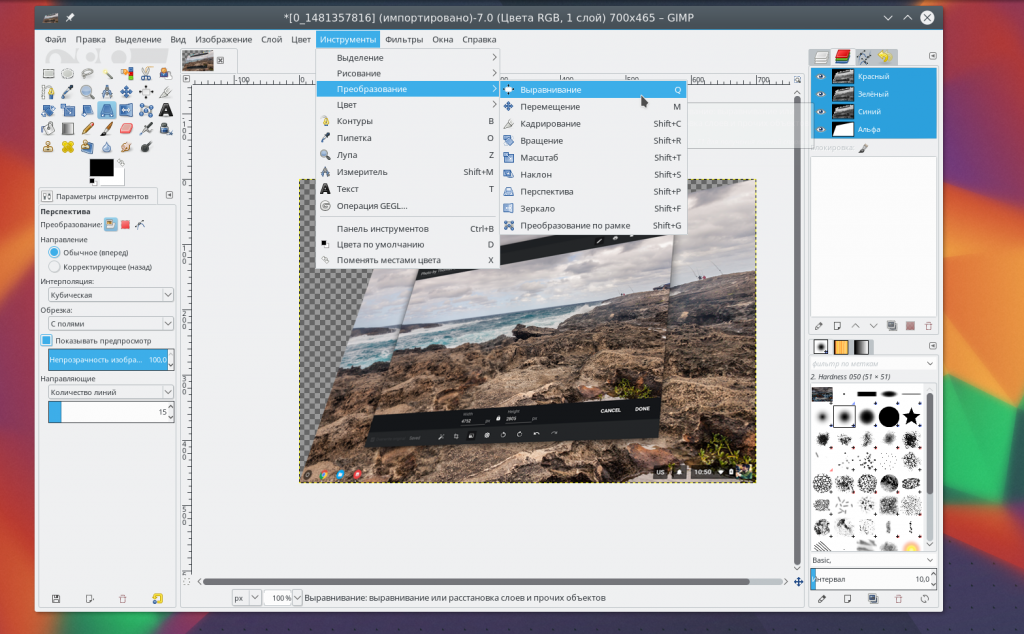

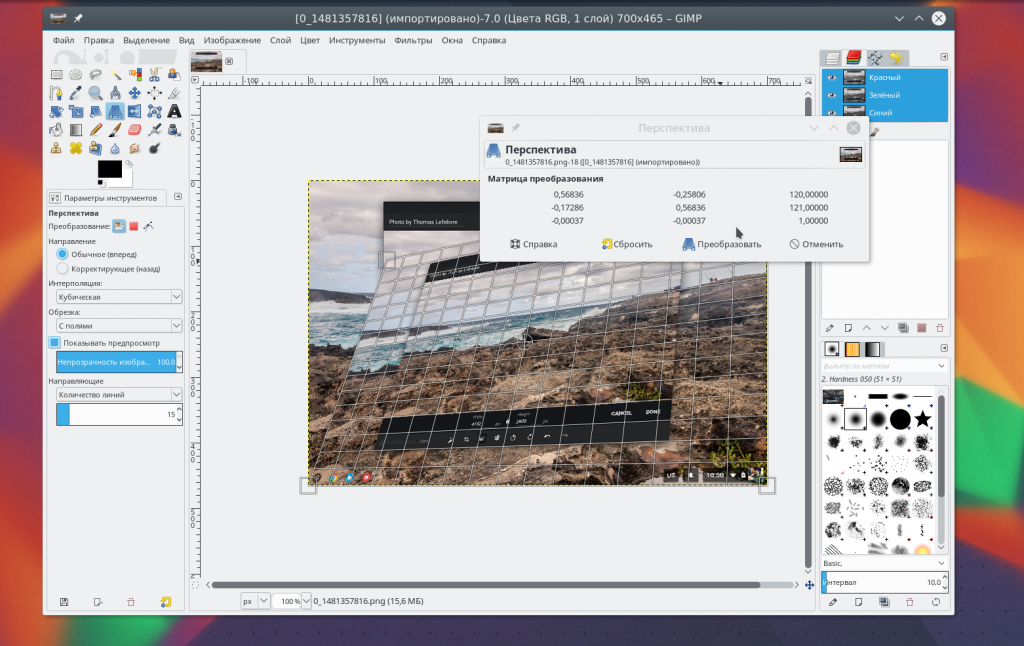

7. Трансформация изображения

Другая очень мощная возможность GIMP — это трансформация изображений. Вы найдете все возможные преобразования в меню Инструменты -> Преобразование, а некоторые из них будут доступны на панели слева. Вы можете менять перспективу, крутить изображения в разные стороны, поворачивать его, искривлять и многое другое.

8. Слои в GIMP

Если вы уже пользовались другими сложными редакторами, то наверное, уже сталкивались со слоями. Это одна из самых важных вещей в GIMP. Это очень важный момент в вопросе как пользоваться Gimp 2. Работа с изображением выполняется только на определенном слое. Таких слоев может быть несколько и каждый из них содержит свою часть картинки, а объединяясь вместе, они создают целое изображение.

Чтобы изменить определенный слой нужно сначала сделать его активным, если слой не активен вы не сможете на нем ничего менять. Переключить активные слои можно на правой панели слоев или же с помощью кнопок PageUP и PageDown. Слой можно сделать не видимым или удалить. Например, вы можете дорисовывать новые элементы фото на новых слоях, чтобы потом их очень просто убрать если передумаете.

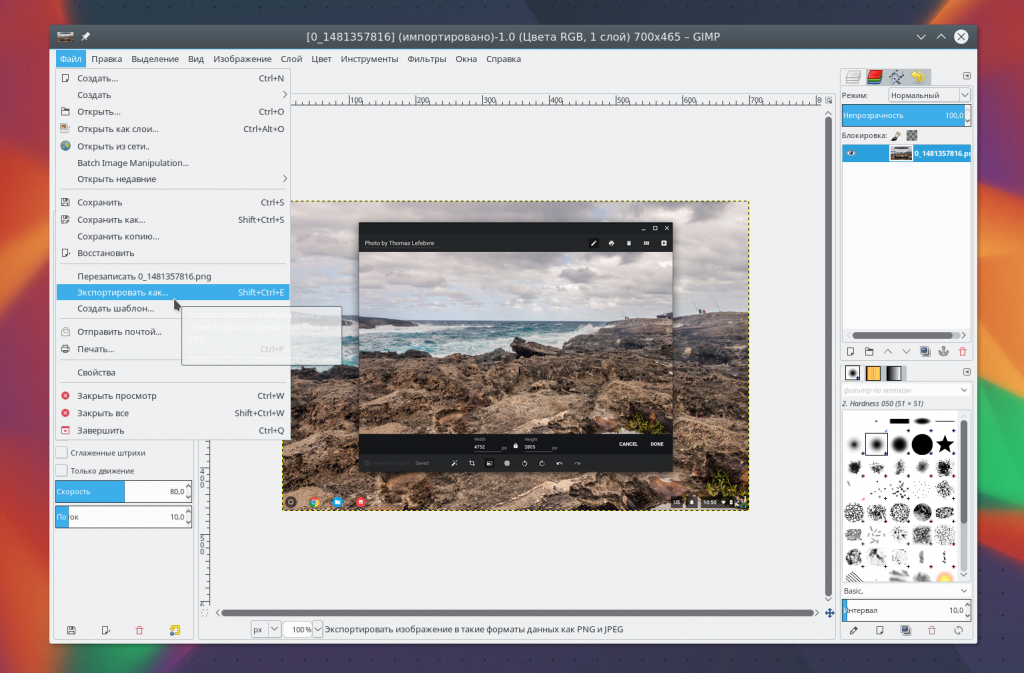

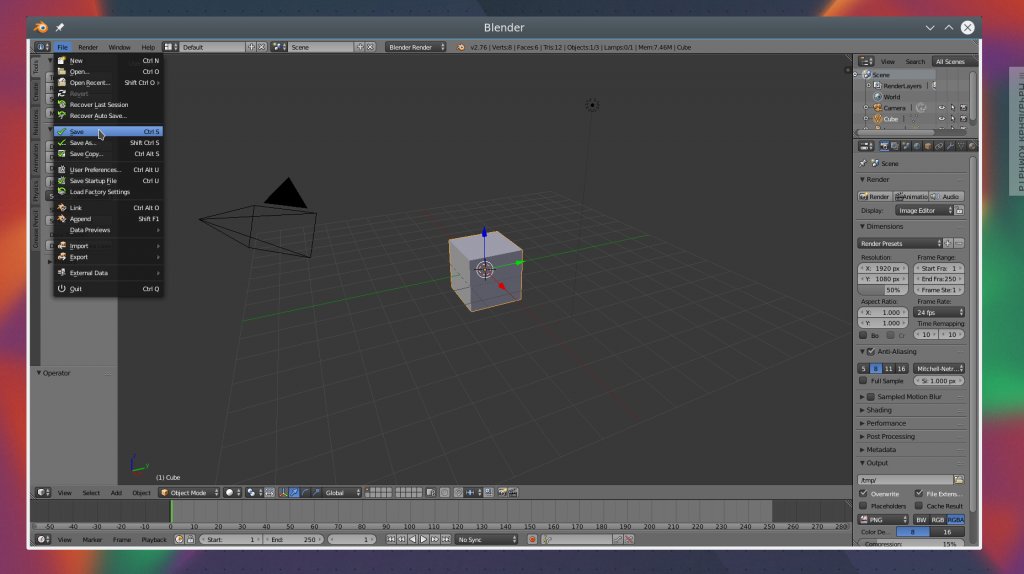

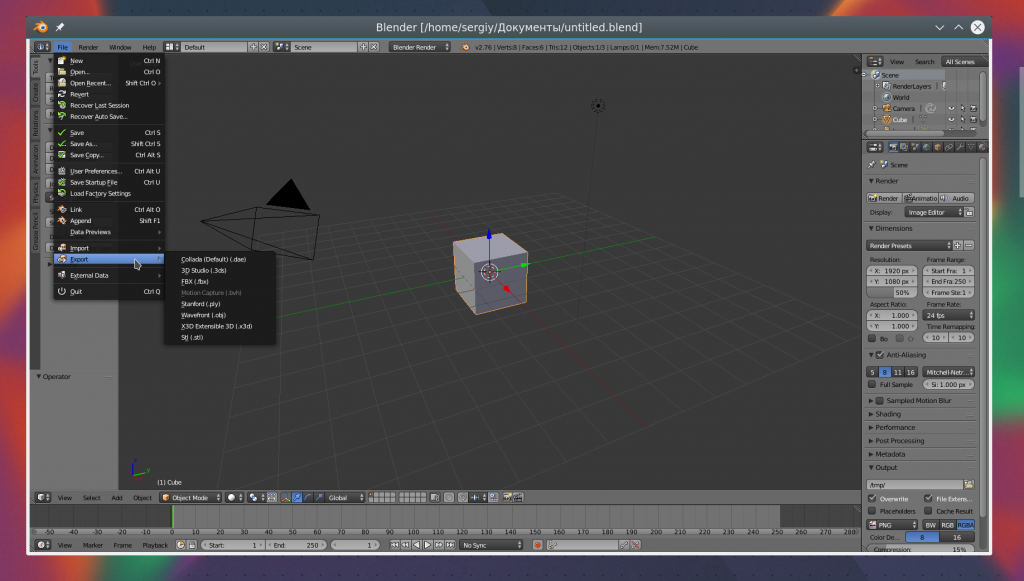

9. Экспорт изображений

Когда вы закончите работу с изображением, вам нужно сохранить результат. GIMP сохраняет данные в своем формате xcf, здесь сохраняется вся информация о слоях, но вы не можете открыть их в других программах.

Но с помощью меню Файл -> Экспорт вы можете сохранить изображение в более привычном формате, например, JPG и PNG.