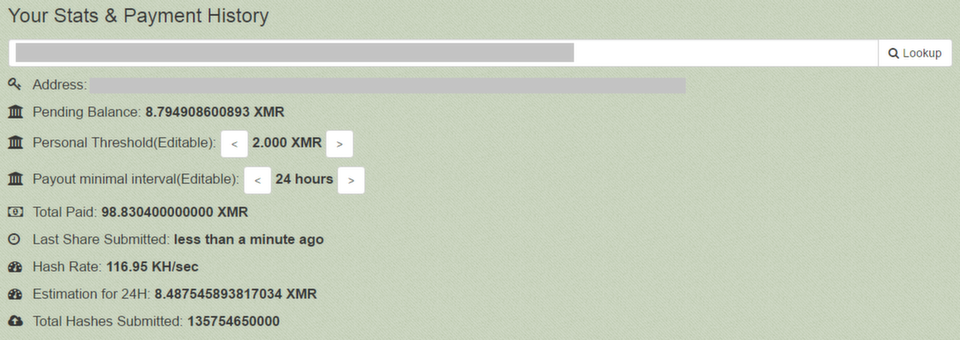

В этой статье мы рассмотрим, как выполняется установка Cuda Ubuntu, как установить библиотеки и окружение для разработки, а также необходимую версию программы.

Видеокарты уже давно перестали быть только устройствами, способными рисовать красивую графику в играх. Перед ними всё чаще ставят задачи, связанные со сложными математическими вычислениями, расчётами и искусственным интеллектом. Видеокарты намного лучше справляются с такими заданиями, чем обычные процессоры. Именно для того, чтобы обеспечить работу своих карт в этой сфере, NVIDIA выпустила платформу CUDA (Compute Unified Device Architecture).

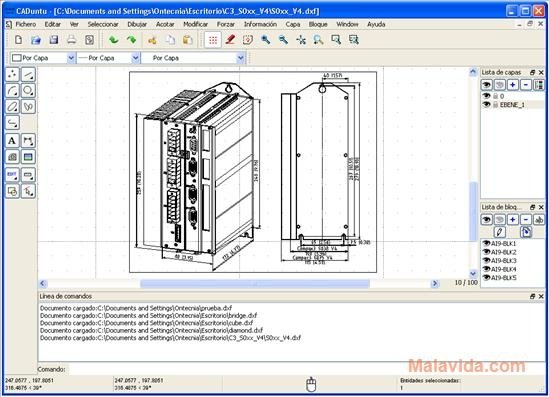

Олег Лабан опубликовал серию видео уроков посвящённых основам работы в свободной 2D САПР LibreCAD.

Вот вам полезный трюк для командной строки, с помощью которого вы сможете сбросить рабочий стол Ubuntu до настроек по умолчанию.

Команда работает в оболочках Unity и Gnome начиная с версии 17.04. Также она способна сбросить настройки рабочего стола MATE.

Зачем возвращать Ubuntu к настройкам по умолчанию?

Возможно вы часто переключаетесь между десктопами, активно настраиваете какой-то определенный из них или же просто совсем недавно столкнулись с рядом сложностей. А может быть вы просто хотите вернуться к свежей “только из коробки” версии, не прибегая к полной переустановки системы.

Соответственно, выпускались новые версии протокола, закрывающие старые проблемы. Так, сначала появился алгоритм шифрования WEP, затем WPA и WPA2. Последний является самым надёжным на данный момент. За время существования этого типа беспроводной связи было создано множество инструментов для тестирования безопасности Wi-Fi и взлома. Если вы хотите быть уверенными, что ваша сеть в безопасности, вам лучше знать, чем могут пользоваться злоумышленники для атаки на неё. В этой статье мы собрали самые популярные программы для взлома Wi Fi.

Безопасность компьютерных систем имеет очень важное значение в наше время, когда практически везде уже используются компьютеры, а если еще не используются, то очень скоро будут. Существует множество программ, которые используются не только злоумышленниками, но и честными людьми, которые ищут проблемы и уязвимости в системах и пытаются их исправить. Злоумышленник и так найдет какие программы использовать, но если вы сможете найти уязвимость в своей системе раньше и исправить ее, то у него уже не будет так много шансов.

В этой статье мы собрали самые популярные программы для взлома и тестирования безопасности, которые используются специалистами информационной безопасности. Все инструменты отсортированы по популярности согласно рейтингу linuxsecurity. А теперь перейдем к списку.

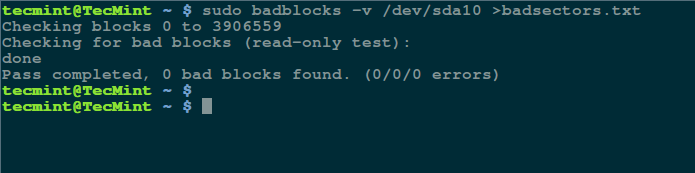

Плохой сектор/блок - это участок жесткого диска или флеш-памяти, который не читается или не записывается в результате физического повреждения поверхности жесткого диска или выхода из строя транзисторов флеш-памяти.

Поскольку в процессе работы жесткого диска плохие сектора накапливаются, они могут постепенно уменьшать доступную емкость вашего диска или флешки, или даже привести к их отказу.

В этой статье мы опишем что нужно делать для того, чтобы проверить свой жесткий диск на наличие плохих секторов в Linux, с помощью специальных утилит.

Короткий пароль не безопасен, это просто кошмар с точки зрения безопасности, а длинный пароль для входа убивает производительность. В этой статье будет показано, как организовать доступ по SSH к вашим серверам или любому компьютеру без ввода пароля.

Я обнаружил, что при этом экономится куча времени. Так что стоит применить этот способ, если вы имеете дело с множеством серверов или, например, используете SSHFS.

Мы будем предполагать, ваш сервер уже использует службу SSH и она запущена. При этом мы не будем запускать SSH-сервер на клиентской стороне, будем использовать беспарольный SSH.

В данной статье речь пойдет об облачных офисах, потому как данный вид офисных приложений сейчас очень актуален и набирает большую популярность. Они помогут создать документ онлайн, открыть уже существующий, вести совместную работу и сохранить свой результат в многие популярные форматы документов. Все эти пакеты работают в пределах любого веб-браузера. Вы должны просто открыть нужный интернет-адрес, например — www.office.com, чтобы начать работать с Office Online или drive.google.com, для работы с пакетом Google Документы. Редактирование документов онлайн уже не является чем-то недоступным.

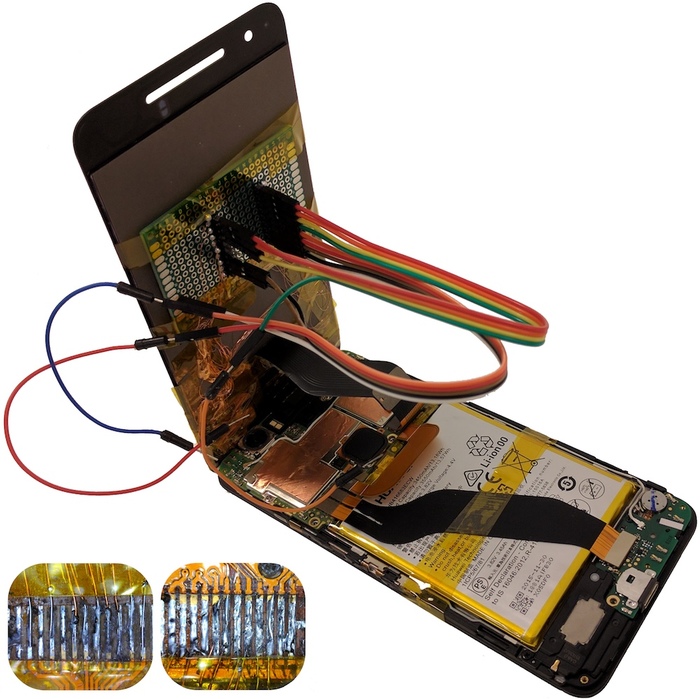

Исследователи из Университета имени Давида Бен-Гуриона в Негеве (Израиль) опубликовали результаты эксперимента реалистичности подобных атак.

Рассмотрена ситуация замены повреждённого экрана.

Исследователями были подготовлены прототипы модифицированных экранов для смартфонов Huawei Nexus 6P и LG G Pad 7.0, в которые был встроен дополнительный чип, контролирующий коммуникационную шину I2C, по которой возможно перехватывать сенсорный ввод, а также симулировать операции с сенсорным экраном.

Page 5 of 93