С помощью Gparted вы можете выполнять все основные действия, такие как изменение размеров раздела, создание таблицы разделов, форматирование разделов и даже проверка файловой системы. В этой статье мы рассмотрим как пользоваться Gparted. Подробно разберем интерфейс программы и ее возможности.

Установка Gparted

Перед тем как мы перейдем к работе с утилитой, вам необходимо ее установить. Она есть в официальных репозиториях большинства известных дистрибутивов и пакет называется везде одинаково — gparted. Например, для установки программы в Ubuntu достаточно набрать команду:

sudo apt install gparted

Чтобы установить Gparted в Red Hat или CentOS используйте:

sudo yum install gparted

А установка в Fedora выполняется с помощью dnf:

sudo dnf install gparted

Как пользоваться Gparted

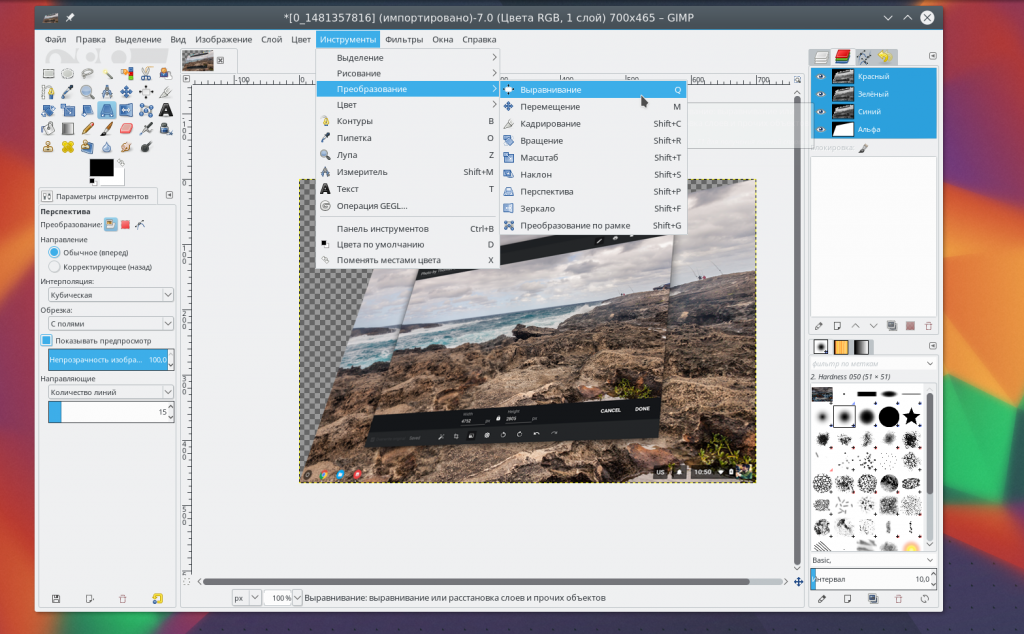

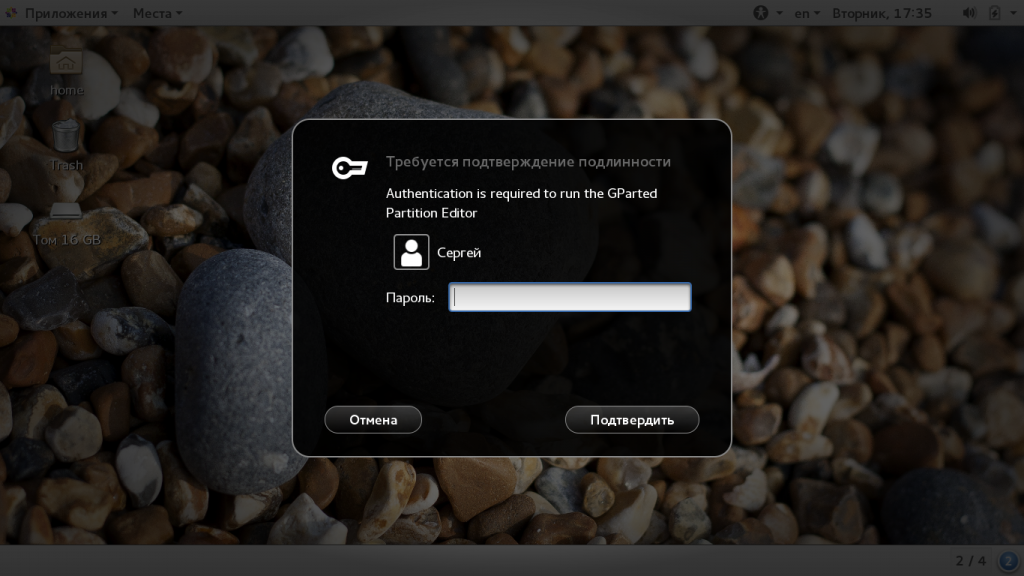

После того, как программа будет установлена, вы можете запустить ее из главного меню. Только обратите внимание, для правильной работы утилиту необходимо запускать с правами суперпользователя. Если вы запускаете ее из главного меню, то система сама спросит пароль.

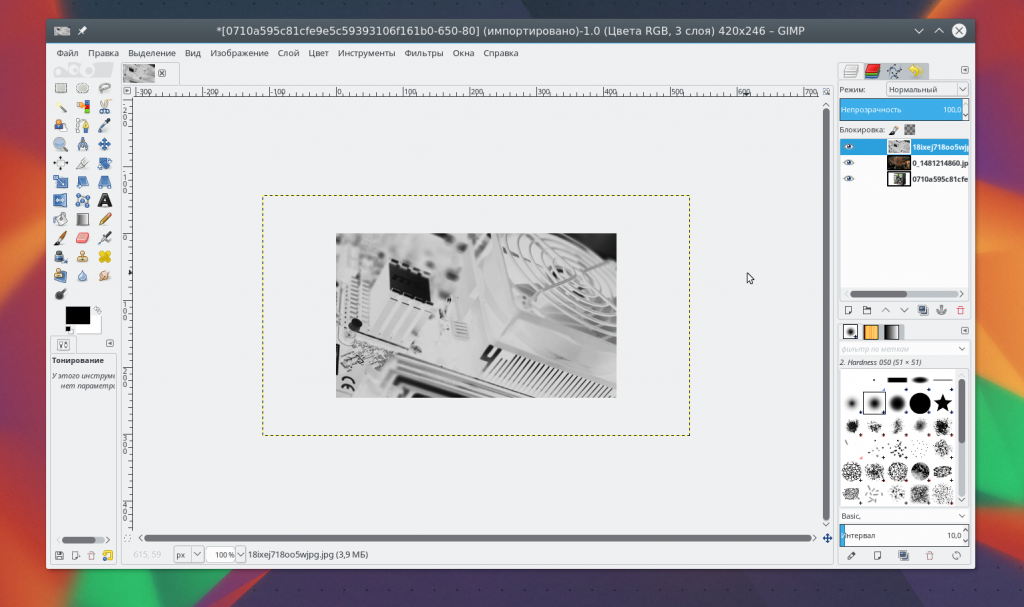

1. Интерфейс программы

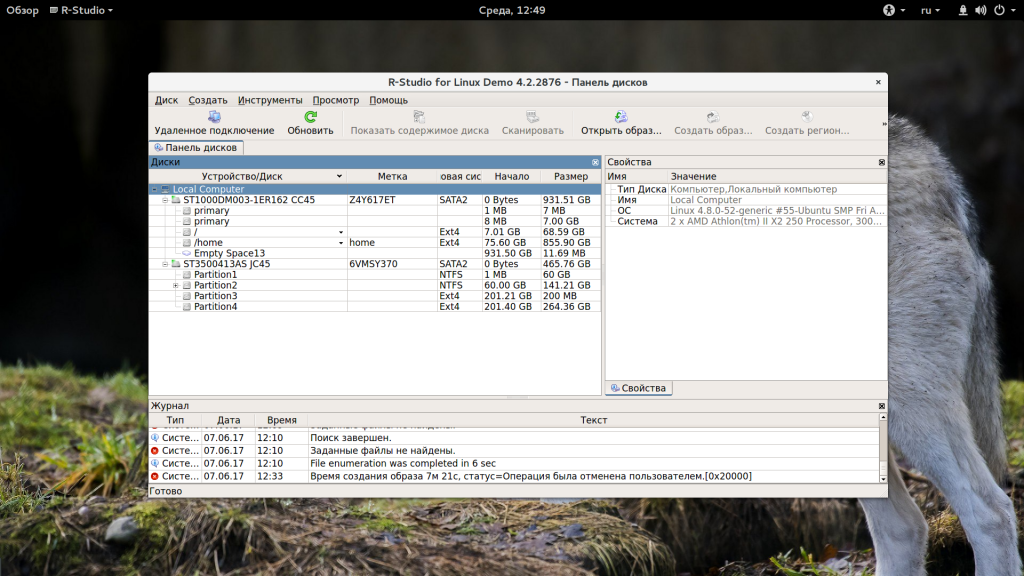

После запуска перед вами откроется главное окно программы. Оно состоит из нескольких областей. Давайте рассмотрим их чтобы потом было проще использовать программу:

- Меню — находится в самом верху окна;

- Список устройств — находится справа сразу под меню;

- Панель инструментов — находится слева от списка устройств, здесь вы можете выбрать один из подключенных дисков;

- Свободное место — диаграмма соотношений размеров дисков;

- Рабочая область — здесь отображаются все разделы на текущем диске.

Все это мы и будем использовать для работы с разделами. Как вы убедитесь, использование Gparted очень просто. Дальше мы рассмотрим как разбить диск Gparted.

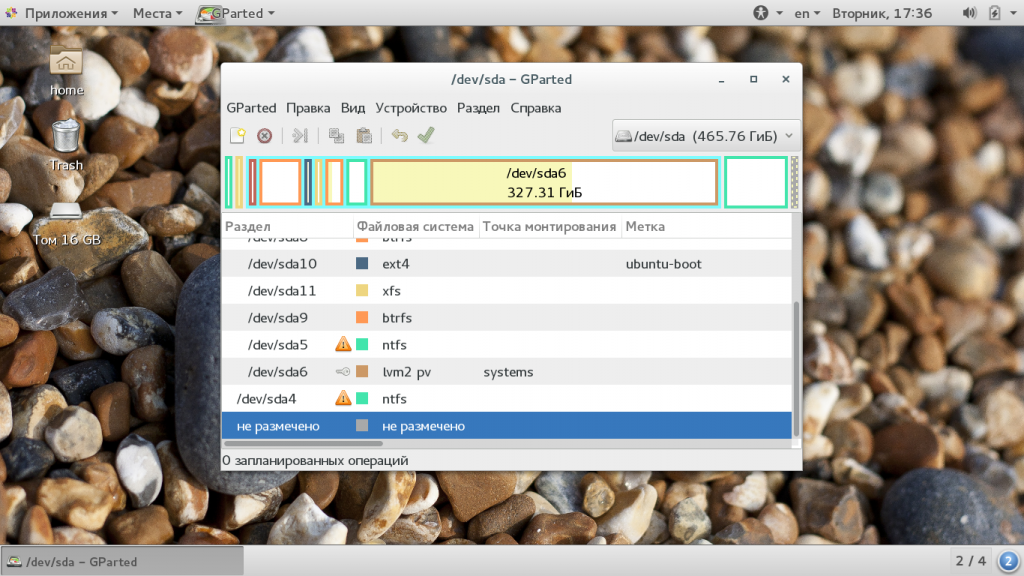

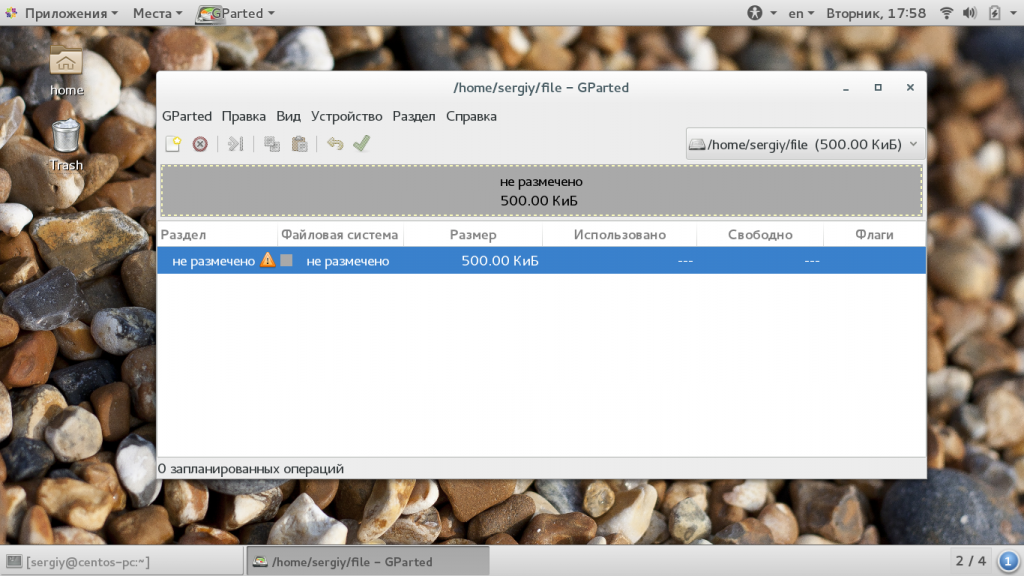

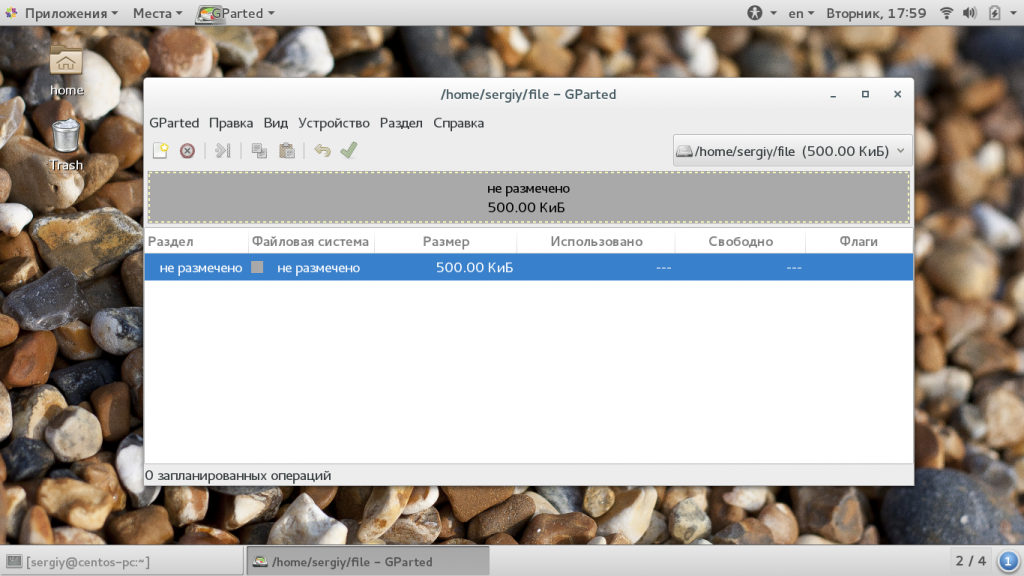

2. Создание таблицы разделов

Первое, что обычно вам может понадобиться сделать с новым диском — это создать таблицу разделов. Если вы хотите подключить к системе новый диск, то и он еще не размечен, то для этого необходимо открыть меню «Устройства» -> «Создать таблицу разделов»:

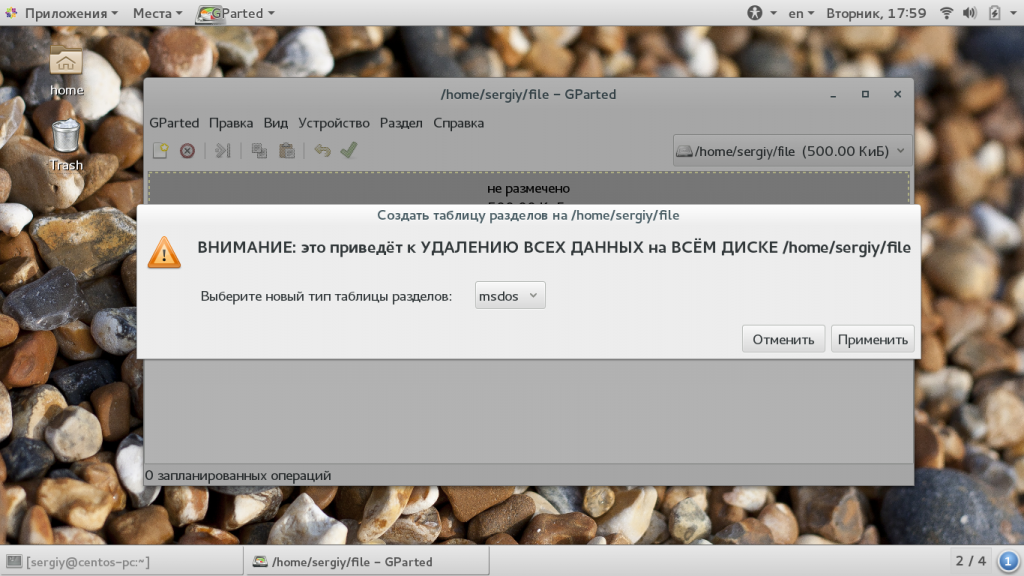

В открывшемся окне вы можете выбрать тип таблицы, программа Gparted поддерживает несколько вариантов, но самые популярные из них — это MSDOS и GPT. По умолчанию рекомендуется использовать MSDOS. Только после этого вы сможете перейти к созданию разделов.

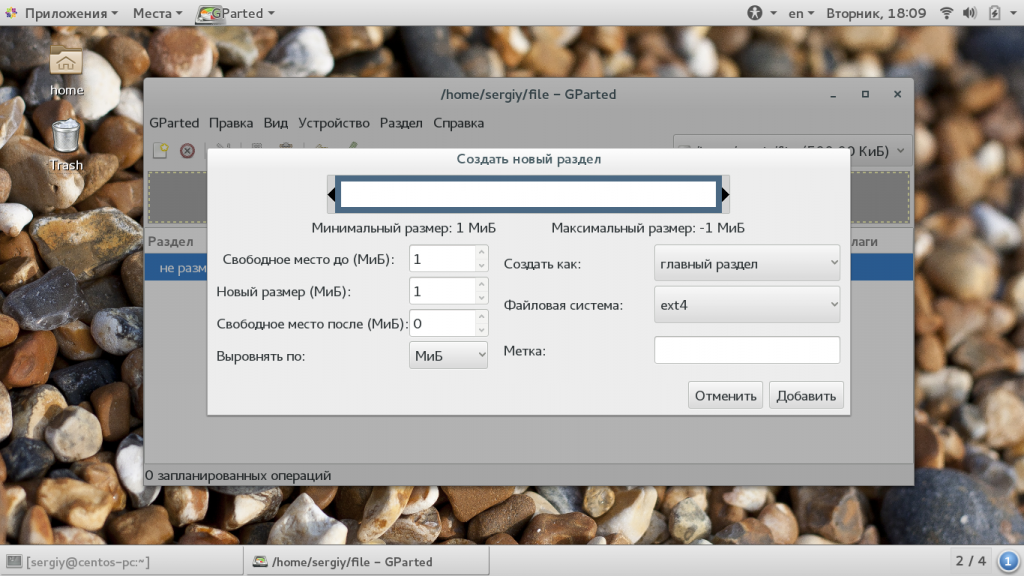

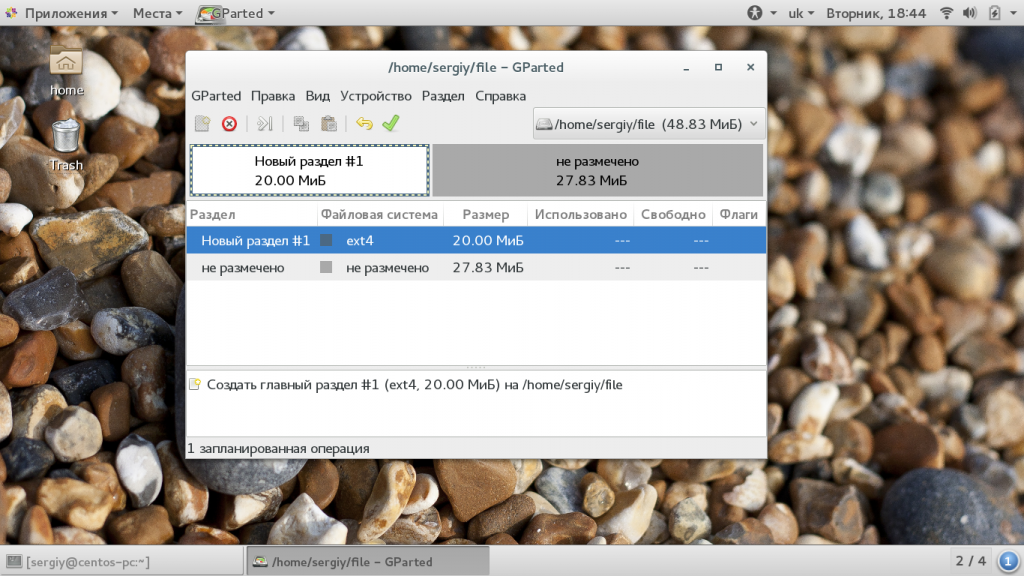

3. Создание раздела

Чтобы создать новый раздел выберите область «Не размечено» и кликните правой кнопкой чтобы открыть контекстное меню. В этом меню выберите «Новый».

Теперь необходимо заполнить информацию о будущем разделе. В левой стороне вы можете тонко настроить расположение раздела от начала или конца свободного пространства и указать размер. С правой стороны можно выбрать файловую систему, тип раздела (первичный/вторичный) и метку. В таблице разделов MSDOS может быть только четыре первичных раздела, все остальные логические. Что касается GPT, то здесь таких ограничений нет.

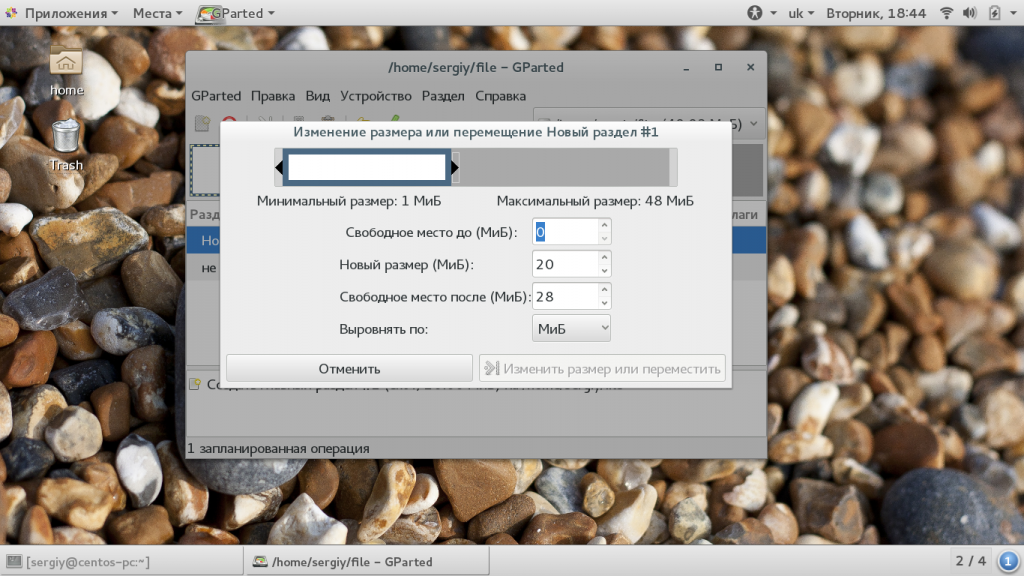

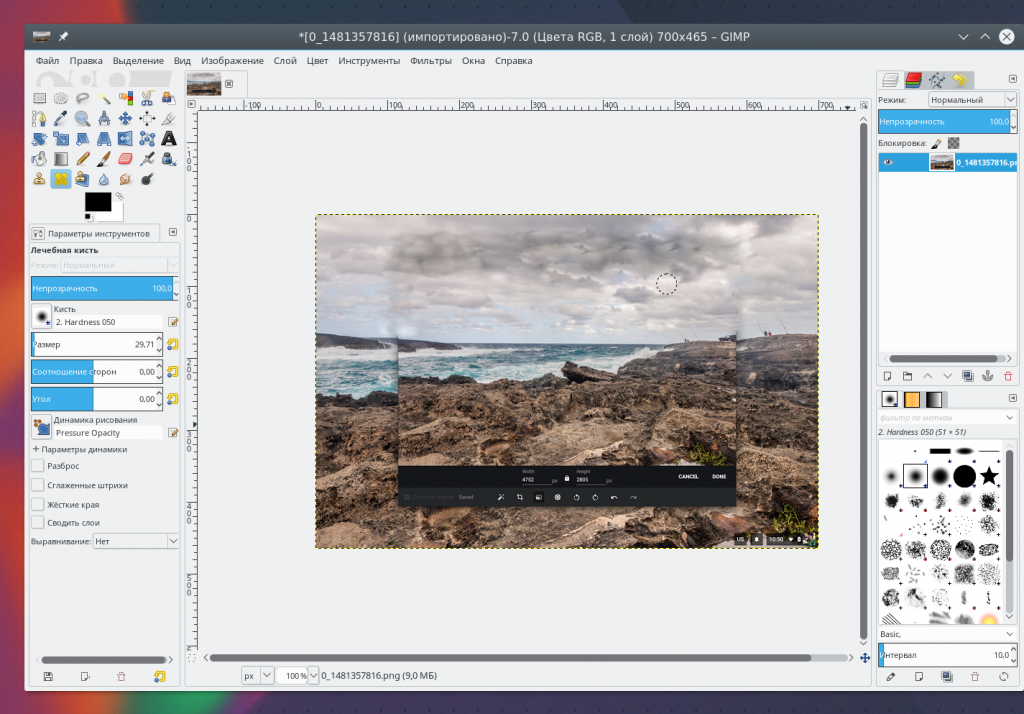

4. Изменение раздела

Для изменения раздела откройте контекстное меню для этого раздела и выберите пункт «Изменить или переместить раздел». Здесь можно только изменить размер Gparted:

Вы можете указать новый размер раздела или выбрать его с помощью ползунка. В зависимости от выбранного действия и способа переноса, эта операция может занять довольно много времени. Если же вы захотите изменить файловую систему, то для этого нужно использовать пункт контекстного меню «Форматировать в».

5. Удалить раздел

Чтобы удалить раздел достаточно открыть контекстное меню и выбрать «Удалить раздел».

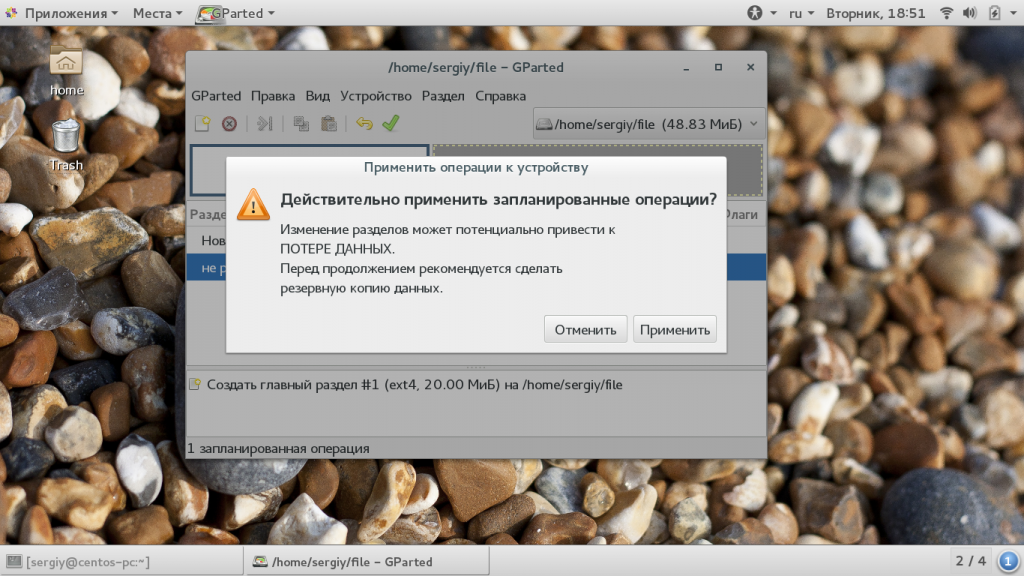

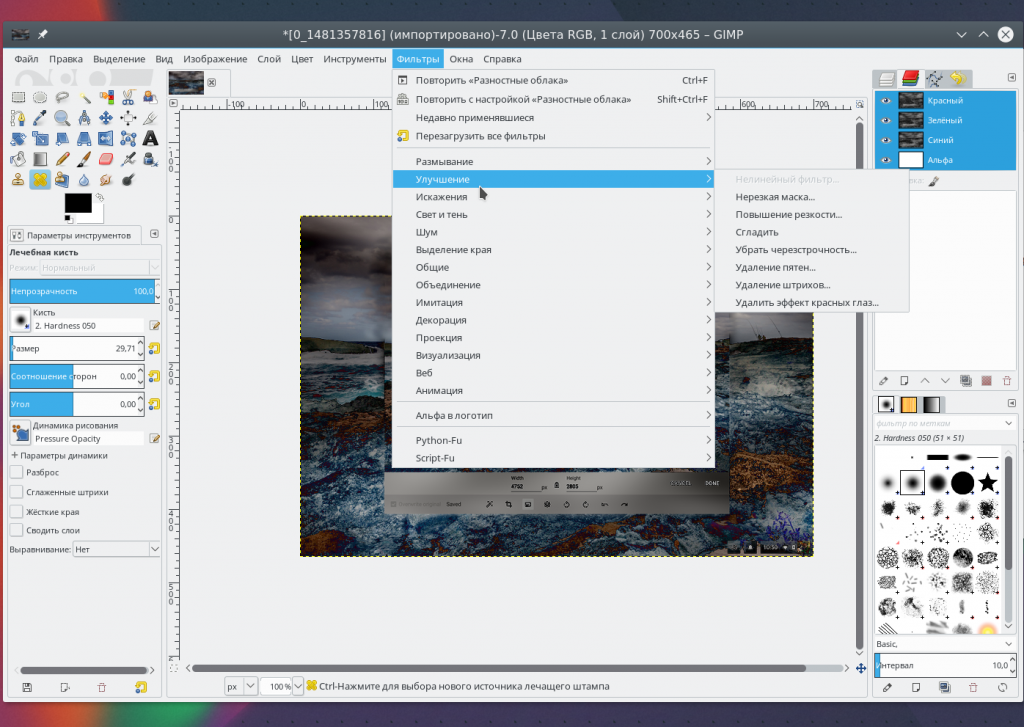

7. Применение изменений

Как вы могли заметить, все действия выполняются мгновенно, но на самом деле они не применяются к реальному диску. Программа только записывает что нужно сделать. Чтобы применить изменения вам нужно нажать на инструмент с зеленой галочкой. Также можно пойти другим путем и открыть меню «Правка» -> «Применить все операции». Затем нужно подтвердить что вы уверены, в том что делаете, поскольку это может вызвать потерю данных:

Работа утилиты может занять довольно длительное время. Теперь вы знаете как разбить диск gparted.

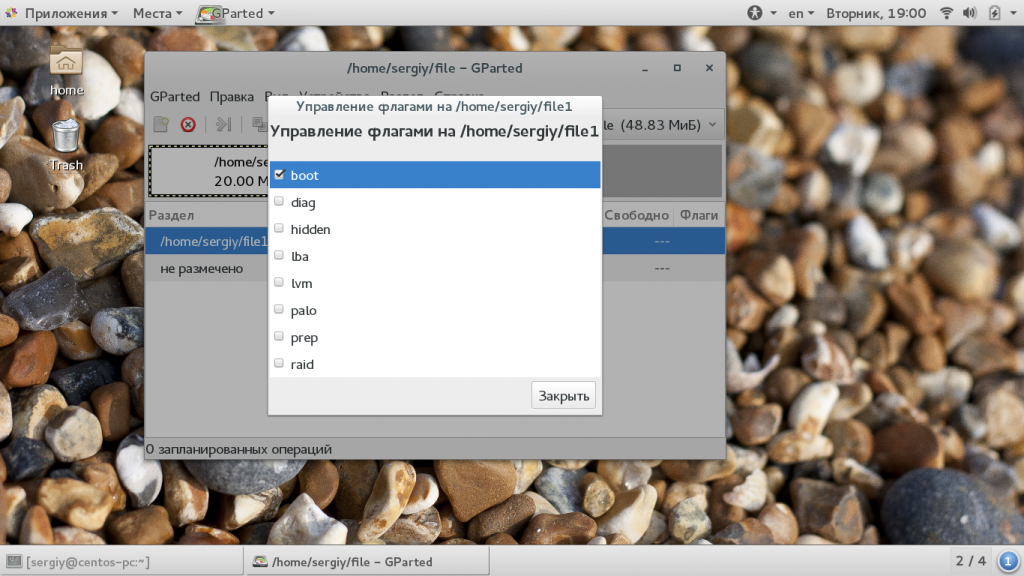

8. Управление флагами

Кроме основных параметров, разделы могут иметь флаги, которые будут указывать на их особое состояние, например, на то, что это загрузочный раздел или раздел lvm. Для того чтобы установить флаг для раздела вам нужно сначала применить изменения. Затем выберите в контекстном меню пункт «Управление флагами». В открывшемся окне вы можете отметить галочкой флаги, которые нужно установить, например, boot.

В этом случае уже нет необходимости применять изменения. Флаг будет установлен сразу же.