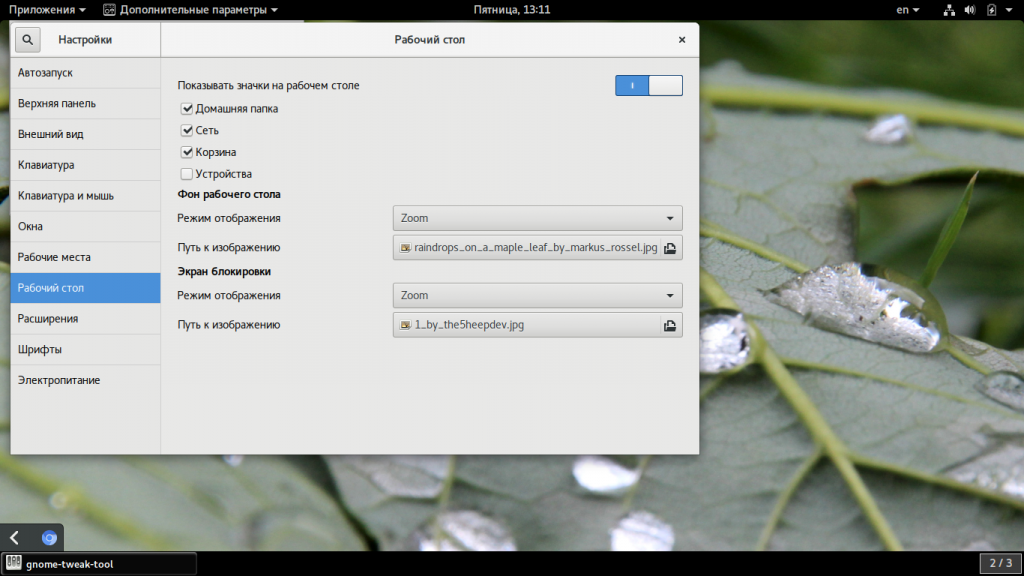

Процессор - это основной компонент компьютера, без него ничего работать не будет. С момента выпуска первого процессора эта технология развивается семимильными темпами. Менялись архитектуры и поколения процессоров AMD и Intel.

В одной из предыдущих статей мы рассматривали архитектуры процессора Intel, в это статье мы рассмотрим поколения процессоров AMD, рассмотрим из чего все начиналось, и как совершенствовалось пока процессоры не стали такими, как они есть сейчас. Иногда очень интересно понять как развивалась технология.

Поколения процессоров AMD

Как вы уже знаете, изначально, компанией, которая выпускала процессоры для компьютера была Intel. Но правительству США не нравилось, что такая важная для оборонной промышленности и экономики страны деталь выпускается только одной компанией. С другой стороны, были и другие желающие выпускать процессоры.

Была основана компания AMD, Intel поделилась с ними всеми своими наработками и разрешила AMD использовать свою архитектуру для выпуска процессоров. Но продлилось это недолго, спустя несколько лет Intel перестала делиться новыми наработками и AMD пришлось улучшать свои процессоры самим. Под понятием архитектура мы будем подразумевать микроархитектуру, расположение транзисторов на печатной плате.

Первые архитектуры процессоров

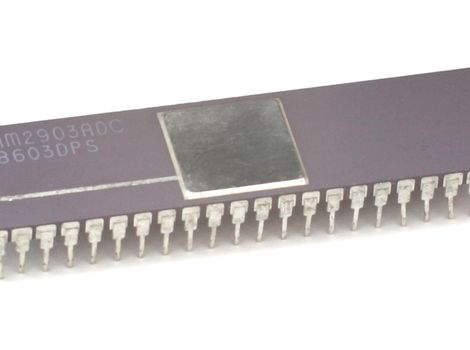

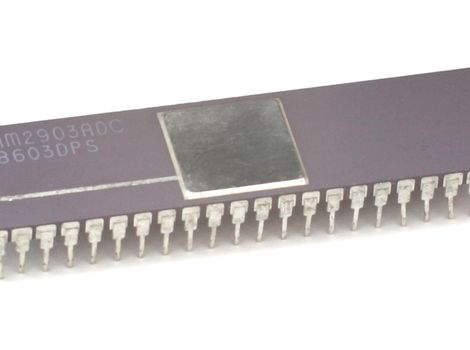

Сначала кратко рассмотрим первые процессоры, выпускаемые компанией. Самым первым был AM980, он был полным восьмиразрядного процессора Intel 8080.

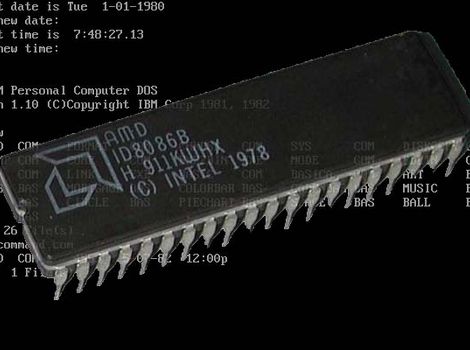

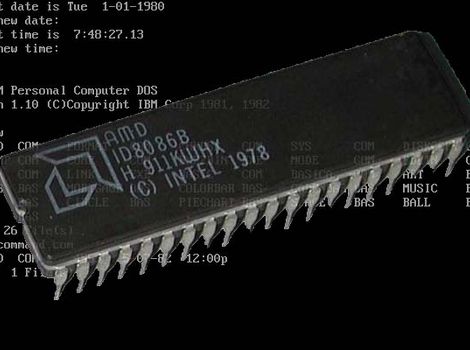

Следующим процессором был AMD 8086, клон Intel 8086, который выпускался по контракту с IBM, из-за которого Intel была вынуждена лицензировать эту архитектуру конкуренту. Процессор был 16-ти разрядным, имел частоту 10 МГц, а для его изготовления использовался техпроцесс 3000 нм.

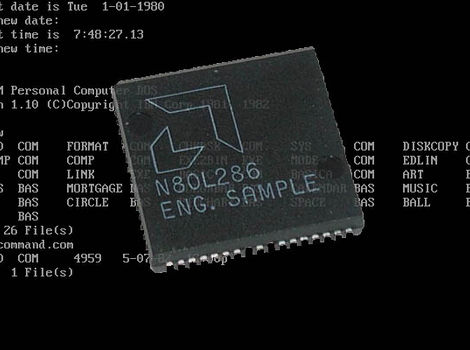

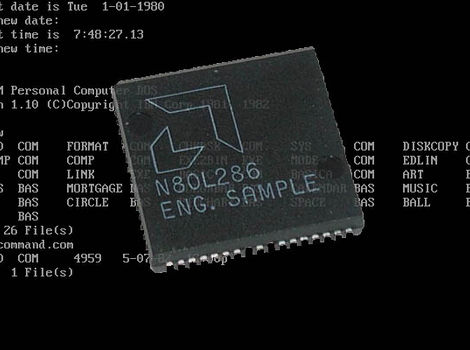

Следующим процессором был клон Intel 80286- AMD AM286, по сравнению с устройством от Intel, он имел большую тактовую частоту, до 20 МГц. Техпроцесс уменьшился до 1500 нм.

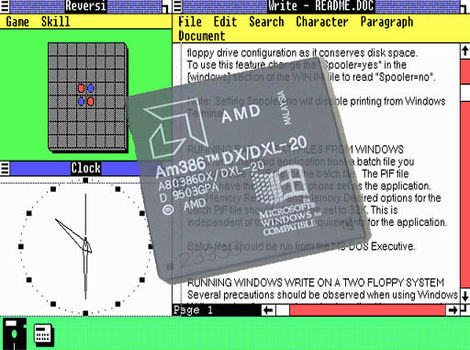

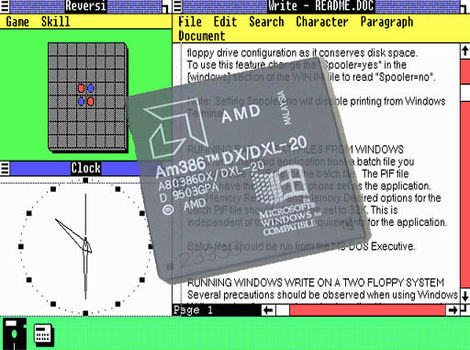

Дальше был процессор AMD 80386, клон Intel 80386, Intel была против выпуска этой модели, но компании удалось выиграть иск в суде. Здесь тоже была поднята частота до 40 МГц, тогда как у Intel она была только 32 МГц. Техпроцесс - 1000 нм.

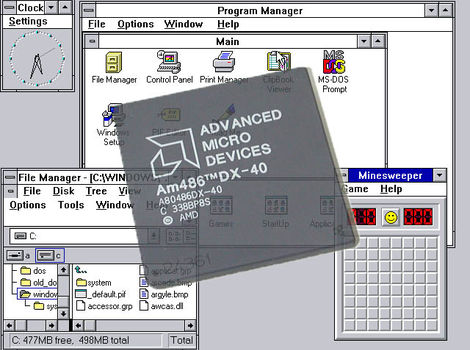

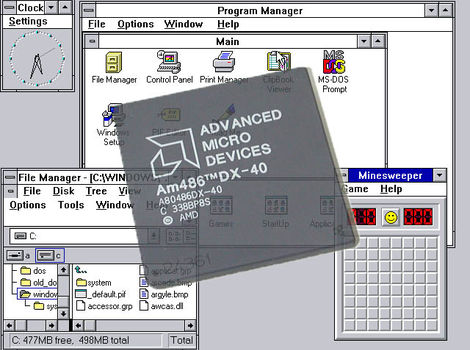

AM486 - последний процессор, выпущенный на основе наработок Intel. Частота процессора была поднята до 120 МГц. Дальше, из-за судебных разбирательств AMD больше не смогла использовать технологии Intel и им пришлось разрабатывать свои процессоры.

Пятое поколение - K5

AMD выпустила свой первый процессор в 1995 году. Он имел новую архитектуру, которая основывалась на ранее разработанной архитектуре RISC. Обычные инструкции перекодировались в микроинструкции, что помогло очень сильно поднять производительность. Но тут AMD не смогла обойти Intel. Процессор имел тактовую частоту 100 МГц, тогда как Intel Pentium уже работал на частоте 133 МГц. Для изготовления процессора использовался техпроцесс 350 нм.

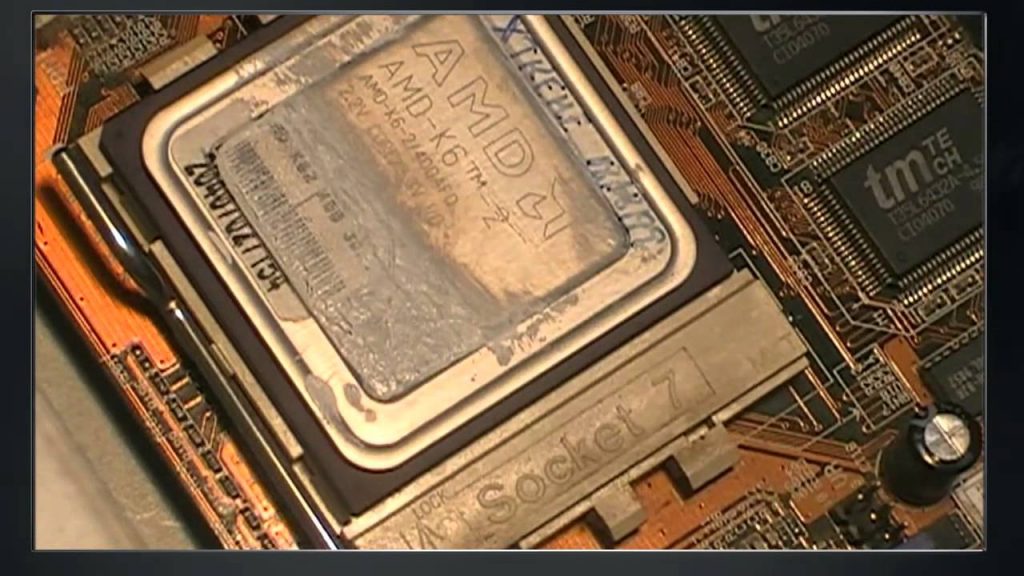

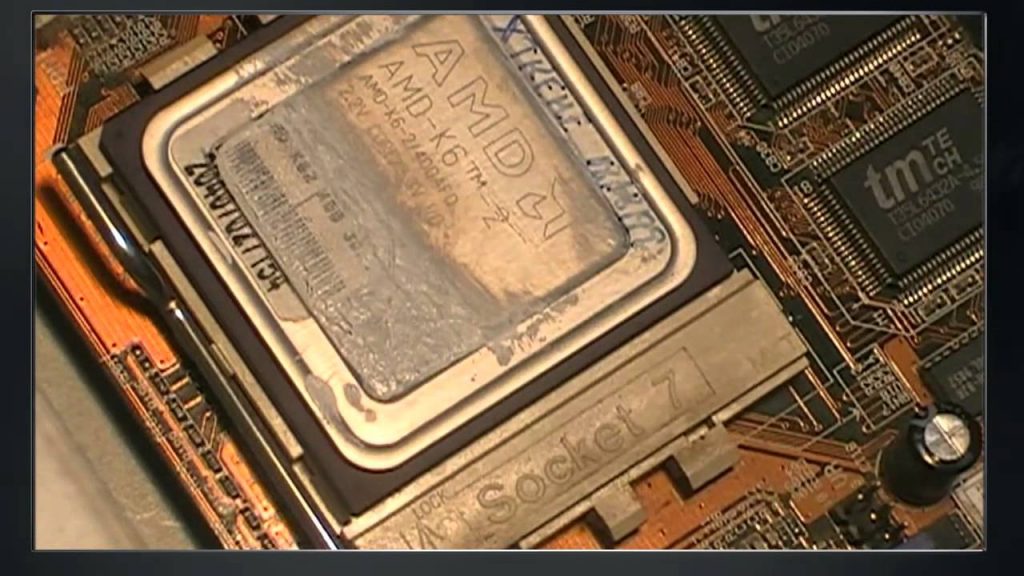

Шестое поколение - K6

AMD не стала разрабатывать новую архитектуру, а решила приобрести компанию NextGen и использовать ее наработки Nx686. Хотя эта архитектура очень отличалась, здесь тоже использовалось преобразование инструкций в RISC, и она тоже не обошла Pentium II. Частота процессора была 350 МГц, потребляемая мощность - 28 Ватт, а техпроцесс 250 нм.

Архитектура K6 имела несколько улучшений в будущем, в K6 II было добавлено несколько наборов дополнительных инструкций, улучшивших производительность, а в K6 III добавлен кєш L2.

Седьмое поколение - K7

В 1999 году появилась новая микроархитектура процессоров AMD Athlon. Здесь была значительно увеличена тактовая частота, до 1 ГГц. Кэш второго уровня был вынесен на отдельный чип и имел размер 512 кб, кэш первого уровня - 64 Кб. Для изготовления использовался техпроцесс 250 нм.

Было выпущено еще несколько процессоров на архитектуре Athlon, в Thunderbird кэш второго уровня вернулся на основную интегральную схему, что позволило увеличить производительность, а техпроцесс был уменьшен до 150 нм.

В 2001 году были выпущены процессоры на основе архитектуры процессоров AMD Athlon Palomino c тактовой частотой 1733 МГц, кэшем L2 256 Мб и техпроцессом 180 нм. Потребляемая мощность достигала 72 Ватт.

Улучшение архитектуры продолжалось и в 2002 году компания выпустила на рынок процессоры Athlon Thoroughbred, которые использовали техпроцесс 130 нм и работали на тактовой частоте 2 ГГц. В следующем улучшении Barton была увеличена тактовая частота до 2,33 ГГц и увеличен в два раза размер кэша L2.

В 2003 году AMD выпустила архитектуру K7 Sempron, которая имела тактовую частоту 2 ГГц тоже с техпроцессом 130 нм, но уже дешевле.

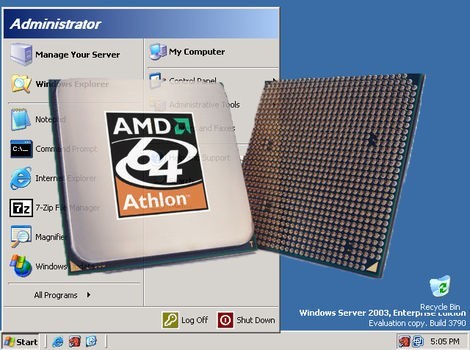

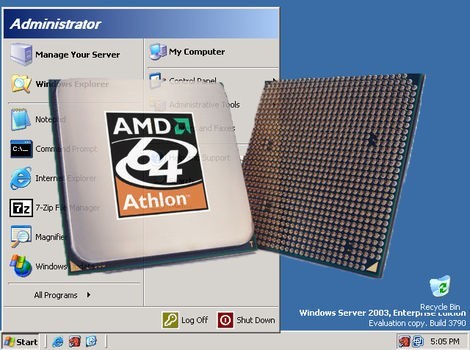

Восьмое поколение - K8

Все предыдущие поколения процессоров были 32 битной разрядности и только архитектура K8 начала поддерживать технологию 64 бит. Архитектура притерпела много изменений, теперь процессоры теоретически могли работать с 1 Тб оперативной памяти, контроллер памяти переместили в процессор, что улучшило производительность по сравнению с K7. Также здесь была добавлена новая технология обмена данными HyperTransport.

Первые процессоры на архитектуре K8 были Sledgehammer и Clawhammer, они имели частоту 2,4-2,6 ГГц и тот же техпроцесс 130 нм. Потребляемая мощность - 89 Вт. Дальше, как и с архитектурой K7 компания выполняла медленное улучшение. В 2006 году были выпущены процессоры Winchester, Venice, San Diego, которые имели тактовую частоту до 2,6 ГГц и техпроцесс 90 нм.

В 2006 году вышли процессоры Orleans и Lima, которые имели тактовую частоту 2,8 ГГц, Последний уже имел два ядра и поддерживал память DDR2.

Наряду с линейкой Athlon, AMD выпустила линейку Semron в 2004 году. Эти процессоры имели меньшую частоту и размер кэша, но были дешевле. Поддерживалась частота до 2,3 ГГц и кэш второго уровня до 512 Кб.

В 2006 году продолжилось развитие линейки Athlon. Были выпущены первые двухъядерные процессоры Athlon X2: Manchester и Brisbane. Они имели тактовую частоту до 3,2 ГГц, техпроцесс 65 нм и потребляемую мощность 125 Вт. В том же году была представлена бюджетная линейка Turion, с тактовой частотой 2,4 ГГц.

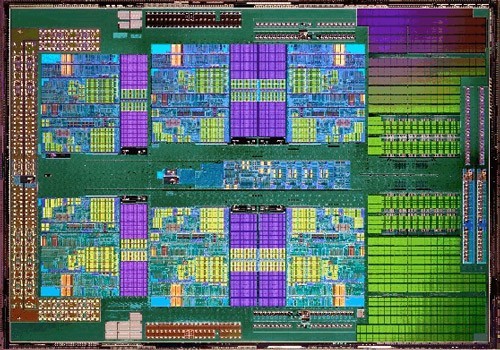

Десятое поколение - K10

Следующей архитектурой от AMD была K10, она похожа на K8, но получила много усовершенствований, среди которых увеличение кэша, улучшение контроллера памяти, механизма IPC, а самое главное - это четырехъядерная архитектура.

Первой была линейка Phenom, эти процессоры использовались в качестве серверных, но они имели серьезную проблему, которая приводила к зависанию процессора. Позже AMD исправили ее программно, но это снизило производительность. Также были выпущены процессоры в линейках Athlon и Operon. Процессоры работали на частоте 2,6 ГГц, имели 512 кб кэша второго уровня, 2 Мб кэша третьего уровня и были изготовлены по техпроцессу 65 нм.

Следующим улучшением архитектуры была линейка Phenom II, в которой AMD выполнила переход техпроцесс на 45 нм, чем значительно снизила потребляемую мощность и расход тепла. Четырехъядерные процессоры Phenom II имели частоту до 3,7 ГГц, кэш третьего уровня до 6 Мб. Процессор Deneb уже поддерживал память DDR3. Затем были выпущены двухъядерные и трех ядерные процессоры Phenom II X2 и X3, которые не набрали большой популярности и работали на более низких частотах.

В 2009 году были выпущены бюджетные процессоры AMD Athlon II. Они имели тактовую частоту до 3.0 ГГц, но для уменьшения цены был вырезан кэш третьего уровня. В линейке был четырехъядерный процессор Propus и двухъядерный Regor. В том же году была обновлена линейка продуктов Semton. Они тоже не имели кэша L3 и работали на тактовой частоте 2,9 ГГц.

В 2010 были выпущены шести ядерный Thuban и четырехъядерный Zosma, которые могли работать с тактовой частотой 3,7 ГГц. Частота процессора могла меняться в зависимости от нагрузки.

Пятнадцатое поколение - AMD Bulldozer

В октябре 2011 года на замену K10 пришла новая архитектура - Bulldozer. Здесь компания пыталась использовать большое количество ядер и высокую тактовую частоту чтобы опередить Sandy Bridge от Intel. Первый чип Zambezi не смог даже превзойти Phenom II, уже не говоря про Intel.

Через год после выпуска Bulldozer, AMD выпустила улучшенную архитектуру, под кодовым именем Piledriver. Здесь была увеличена тактовая частота и производительность примерно на 15% без увеличения потребляемой мощности. Процессоры имели тактовую частоту до 4,1 ГГц, потребляли до 100 Вт и для их изготовления использовался техпроцесс 32 нм.

Затем была выпущена линейка процессоров FX на этой же архитектуре. Они имели тактовую частоту до 4,7 ГГц (5 ГГц при разгоне), были версии на четыре, шесть и восемь ядер, и потребляли до 125 Вт.

Следующее улучшение Bulldozer - Excavator, вышло в 2015 году. Здесь техпроцесс был уменьшен до 28 нм. Тактовая частота процессора составляет 3,5 ГГц, количество ядер - 4, а потребление энергии - 65 Вт.

Шестнадцатое поколение - Zen

Это новое поколение процессоров AMD. Архитектура Zen была разработана компанией с нуля. Процессоры выйдут в этом году, ожидается что весной. Для их изготовления будет использоваться техпроцесс 14 нм.

Процессоры будут поддерживать память DDR4 и выделять тепла 95 Ватт энергии. Процессоры будут иметь до 8 ядер, 16 потоков, работать с тактовой частотой 3,4 ГГц. Также была улучшена эффективность потребления энергии и была заявлена возможность автоматического разгона, когда процессор подстраивается в под возможности вашего охлаждения.

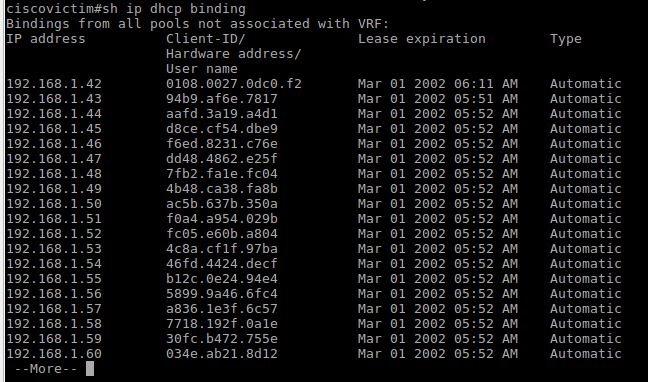

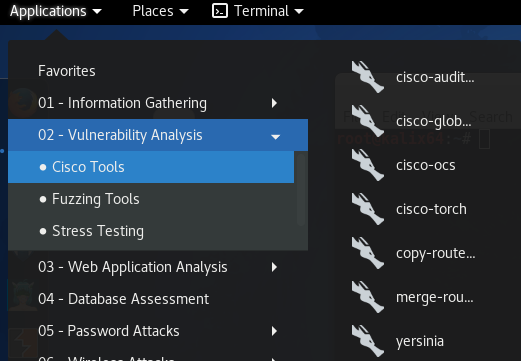

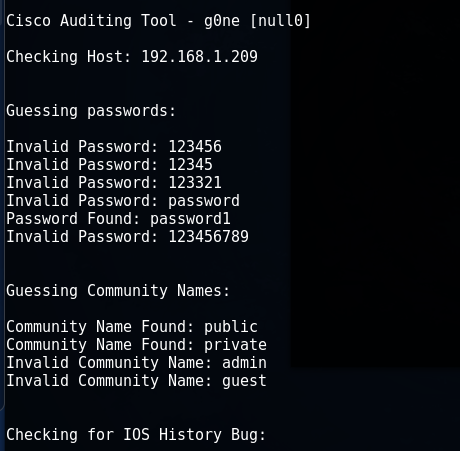

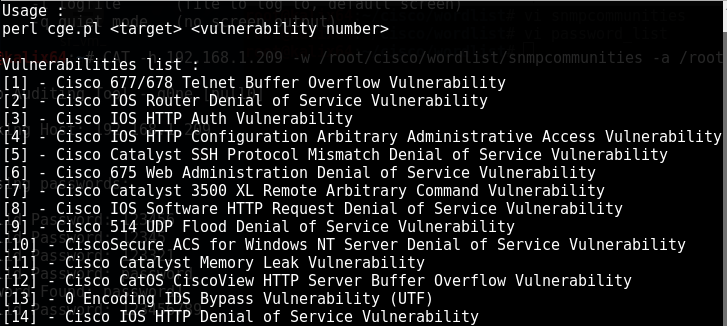

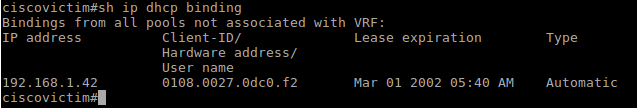

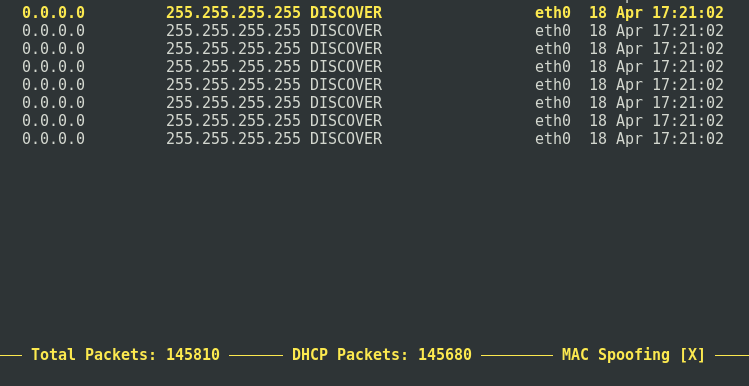

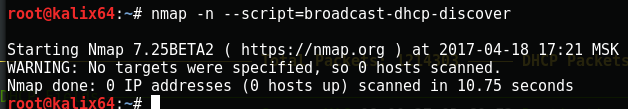

Проверим таблицу выданных IP-адресов на роутере:

Проверим таблицу выданных IP-адресов на роутере: